클라우드

IAM -2

yyyy7246

2022. 10. 9. 22:34

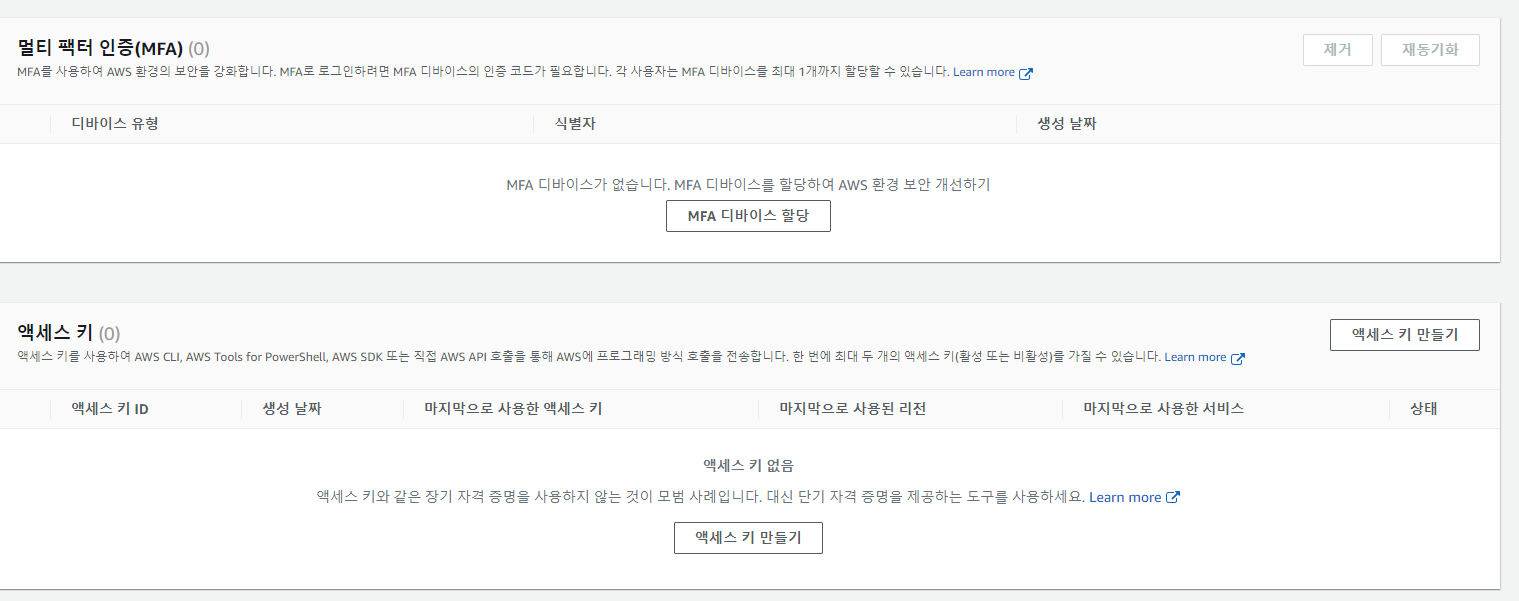

사용자 -> 사용자관리 -> 보안 자격 증명

액세스키를 살펴보면

생성된 키들을 비활성화, 삭제, 생성이 가능함

할당된 MFA(멀티팩터인증) 디바이스

가상MFA(무료)는 구글에서 제공하는 OTP를 이용해서 인증을 함

QR코드 표시 후 폰으로 OTP에 들어가서 스캔

그러면 OTP가 추가되는데

먼저 뜬 번호를 MFA 코드1에 적고

시간다되서 리로딩된 OTP를 코드2에 적으면 인증이 끝남.

아이디/패스워드만 사용해서 이용하면 보안이 위험 -> 액세스키 노출(Access key, secret key)은 아이디 비밀번호가 노출된거랑 같음.

고로 mfa를 사용해서 이중보안함.

또한 당연하지만 사용하지 않는 사용자는 삭제해야 안전.

루트도 가능한데, 액세스키는 설정을 안하고, 멀티 팩터만 설정하는것이 안전함.